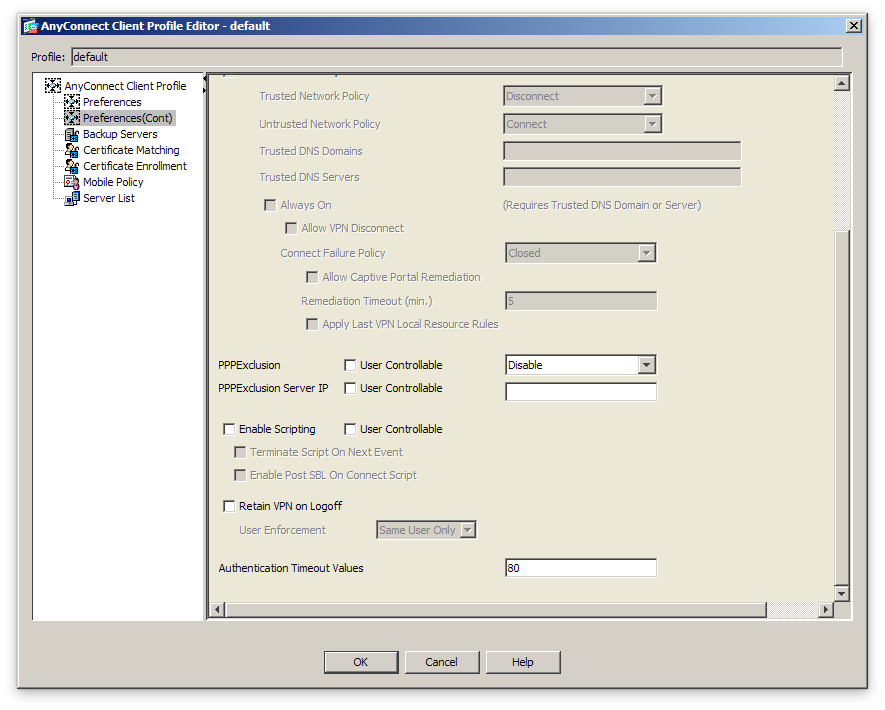

ASA Verification In this lesson we will see how you can use the anyconnect client for remote access VPN. Anyconnect is the replacement for the old Cisco VPN client and supports SSL and IKEv2 IPsec. When it comes to SSL, the ASA offers two SSL VPN modes. Learn how to setup Cisco ASA firewall for AnyConnect client vpn solutions. Unsupported Features of AnyConnect The only supported VPN client is the Cisco AnyConnect Secure Mobility Client. No other clients or native VPNs are supported. Clientless VPN is not supported for VPN connectivity; it is only used to deploy the AnyConnect client using a web browser. Cisco AnyConnect VPN Client 2.x. Note: Download the AnyConnect VPN Client package (anyconnect-win.pkg) from the Cisco Software Download (registered customers only). Copy the AnyConnect VPN client to the ASA's flash memory, which is to be downloaded to the remote user computers in order to establish the SSL VPN connection with the ASA. Assuming AnyConnect is already configured on your ASA Firewall, registering the new packages is a very simple process. In the near future, we’ll be including a full guide on how to setup AnyConnect Secure Mobility on Cisco ASA Firewalls. Enter configuration mode and in the webvpn section add the following commands.

Give any user highly secure access to the enterprise network, from any device, at any time, in any location.

Advanced word repair full version crack. Cisco AnyConnect - Empower your employees to work from anywhere, on company laptops or personal mobile devices, at any time. AnyConnect simplifies secure endpoint access and provides the security necessary to help keep your organization safe and protected. Medicalnotesmurthy.

Gain more insight into user and endpoint behavior with full visibility across the extended enterprise. With AnyConnect's Network Visibility Module (NVM), you can defend more effectively and improve network operations.

Defend against threats, no matter where they are. For example, with Cisco Identity Services Engine (ISE), you can prevent noncompliant devices from accessing the network. And with Cisco Umbrella Roaming, you can extend protection when users are off the VPN.

Provide a consistent user experience across devices, both on and off premises, without creating a headache for your IT teams. Simplify management with a single agent.

Cisco Anyconnect Asa

Добрый день.

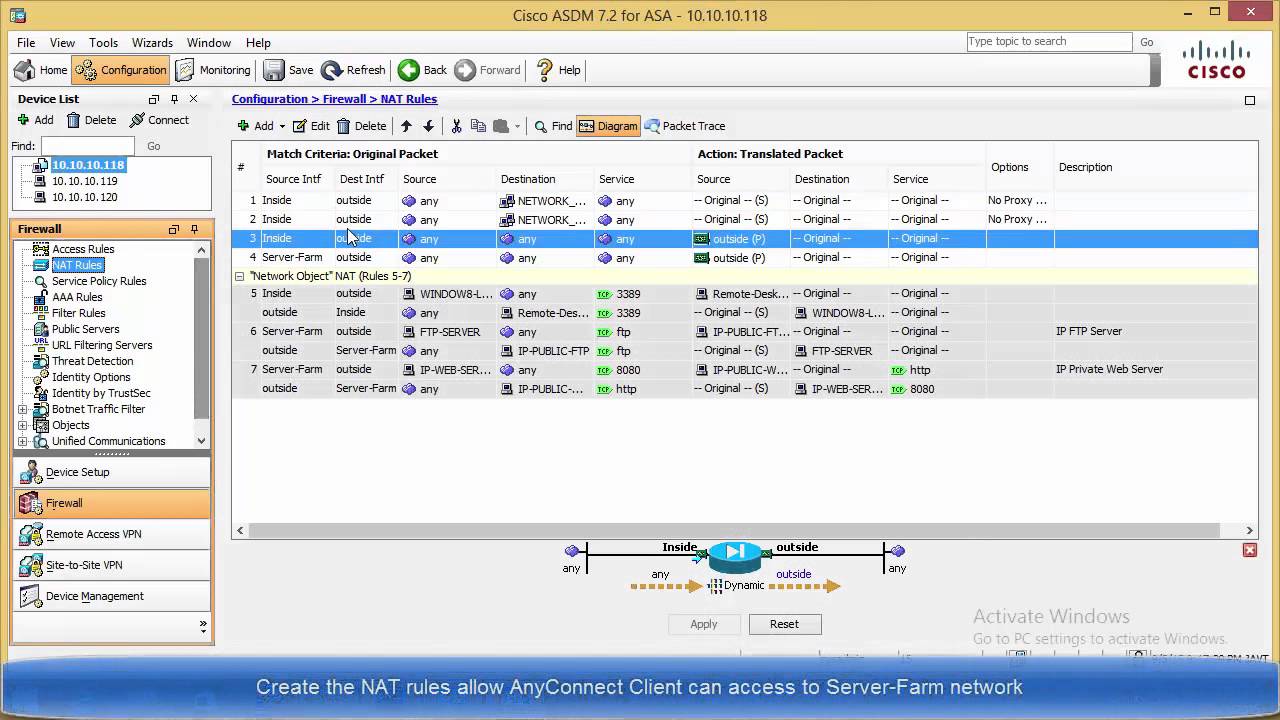

Была необходимость предоставить доступ через vpn внутрь компании, при этом доступ должен быть для разных пользователей свой. Было решено, сделать разграничение по группам. В AD были созданы группы, куда добавили пользователей. В зависимости от того, в какую группу был добавлен пользователь, у него зависело куда он имеет доступ. Настройка под катом 🙂

Вот собственно настройка Cisco ASA для моего случая

ip local pool VPDN-POOL-TPG 192.168.200.2-192.168.200.127 mask 255.255.255.0

access-list VPN-for-TPG standard permit 192.168.0.0 255.255.0.0

access-list VPN-for-TPG standard permit 10.10.0.0 255.255.0.0

access-list VPN-for-TPG standard permit 10.1.0.0 255.255.0.0

access-list VPN-for-TPG standard permit 10.12.0.0 255.255.0.0

access-list VPN-for-TPG standard permit 10.0.0.0 255.255.248.0

tunnel-group DefaultWEBVPNGroup general-attributes

address-pool VPDN-POOL-TPG

authentication-server-group MyRADIUS

default-group-policy WEB-VPN

password-management password-expire-in-days 10

group-policy ACCESS-VPN-TPG-3 internal

group-policy ACCESS-VPN-TPG-3 attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-filter value Access-Support

vpn-tunnel-protocol ssl-client ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

filter none

html-content-filter none

anyconnect keep-installer installed

storage-objects value credentials 31 edthird grade james tes.

group-policy ACCESS-VPN-TPG-2 internal

group-policy ACCESS-VPN-TPG-2 attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-filter value Access-Files

vpn-tunnel-protocol ssl-client ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

filter none

html-content-filter none

anyconnect keep-installer installed

storage-objects value credentials

group-policy ACCESS-VPN-TPG-1 internal

group-policy ACCESS-VPN-TPG-1 attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-filter value Access-Terminal

vpn-tunnel-protocol ssl-client ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

filter none

html-content-filter none

anyconnect keep-installer installed

storage-objects value credentials

group-policy ACCESS-VPN-TPG-4 internal

group-policy ACCESS-VPN-TPG-4 attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-tunnel-protocol ssl-client ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

filter none

html-content-filter none

anyconnect keep-installer installed

storage-objects value credentials

group-policy WEB-VPN internal

group-policy WEB-VPN attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-tunnel-protocol ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

url-list value Servers

filter none

html-content-filter none

anyconnect keep-installer installed

customization value DfltCustomization

storage-objects value credentials

Download Anyconnect From Asa

vpn-filter — в данном параметре указывается access-list, который используется для группы, где указано, куда он может попасть.

VPDN-POOL-TPG — указан пул адресов из которого пользователю выдается ip-адрес.

vpn-tunnel-protocol ssl-clientless — говорит о том, что группа пользователей может войти только через браузер

vpn-tunnel-protocol ssl-client ssl-clientless — говорит о том, что группа пользователей может войти через браузер или Cisco anyconnect

VPN-for-TPG — в данном access-list’е прописывается сети, который будут маршрутизироваться через vpn подключение, остальные сети у пользователя будет работать через его провайдера.

url-list — показывает список ссылок при входа на web-портал, на которым можно будет пройти не использую anyconnect, а сразу с портала. Список необходимо заранее создать с помощью команды import webvpn url-list.

ACCESS-VPN-TPG-4 — у данной группы, права администраторские, поэтому мы ей ничего не ограничиваем.

Описывать настройку Radius сервера не буду (в данном случае используется Microsoft Network Policy Server NPS), покажу только что надо добавить, чтобы Radius передавал правильно группу